АФМ-Серверс

|

Общество с ограниченной ответственностью «АФМ-Серверс», основанное в 2001 году, является современной, динамично развивающейся компанией, основными направлениями деятельности которой являются консультационные услуги, разработка и внедрение гаммы программных продуктов для автоматизации различных аспектов деятельности предприятия.

Квалификация Компания «АФМ-Серверс» является одним из партнеров фирмы «1С», имеет статусы «1С:Франчайзи», «1С:Центр сетевых компетенций», кандидат в «1С:Центр ERP», кандидат в центры компетенции «1С:КОРП». Cертификат соответствия стандарту систем менеджмента качества ISO 9001:2015Компания «АФМ-Серверс» обладает сертификатом соответствия стандарту систем менеджмента качества ISO 9001:2015. Получение данного сертификата означает, что качество предоставляемых комплексных услуг по автоматизации управления и учета на предприятиях Заказчика: помощь в выборе программного продукта, его продажу, обучение персонала, проектирование, разработку, межплатформенную интеграцию, ввод в эксплуатацию и сопровождение информационных систем на основе программных продуктов фирмы «1С», проверены ведущим независимым аудитором DNV GL и признаны соответствующими строгим международным стандартам качества. |

АФМ-Серверс

|

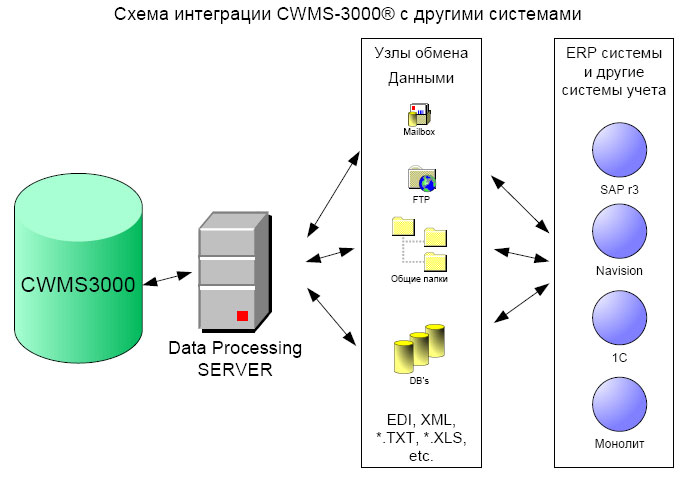

Общество с ограниченной ответственностью «АФМ-Серверс», основанное в 2001 году, является современной, динамично развивающейся компанией, основными направлениями деятельности которой являются консультационные услуги, разработка и внедрение гаммы программных продуктов для автоматизации различных аспектов деятельности предприятия. Компания ориентирована как на обслуживание крупных многофилиальных промышленных предприятий, так и на автоматизацию среднего и малого бизнеса.

КвалификацияКомпания «АФМ-Серверс» является одним из партнеров фирмы «1С», имеет статусы «1С:Франчайзи», «1С:Центр сетевых компетенций», кандидат в «1С:Центр ERP», кандидат в центры компетенции «1С:КОРП». Cертификат соответствия стандарту систем менеджмента качества ISO 9001:2015Компания «АФМ-Серверс» обладает сертификатом соответствия стандарту систем менеджмента качества ISO 9001:2015. Получение данного сертификата означает, что качество предоставляемых комплексных услуг по автоматизации управления и учета на предприятиях Заказчика: помощь в выборе программного продукта, его продажу, обучение персонала, проектирование, разработку, межплатформенную интеграцию, ввод в эксплуатацию и сопровождение информационных систем на основе программных продуктов фирмы «1С», проверены ведущим независимым аудитором DNV GL и признаны соответствующими строгим международным стандартам качества. |

Supplier profile Общество с ограниченной ответственностью «АФМ-Серверс» (ООО «АФМ-Серверс»)

| Requisites | Amount of contract, RUB. |

|---|---|

| Contract number: 77728893218180000030000 Customer: ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «РНИ-СЕРВИС» Subject: Услуги по управлению компьютерным оборудованием Conclusion date: 2018-03-28Execution completion date: 2019-02-28 | 1 907 600 |

| Contract number: 52540080100180000080000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке программного обеспечения; консультационные и аналогичные услуги в области информационных технологий Conclusion date: 2018-01-01Execution completion date: 2018-12-31 | 1 795 200 |

| Contract number: 52540080100180000090000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке программного обеспечения; консультационные и аналогичные услуги в области информационных технологий Conclusion date: 2018-01-01Execution completion date: 2018-12-31 | 1 026 000 |

| Contract number: 52540080100180000100000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке программного обеспечения; консультационные и аналогичные услуги в области информационных технологий Conclusion date: 2018-01-01Execution completion date: 2018-12-31 | 2 023 200 |

| Contract number: 57017114672170008630000 Customer: ПУБЛИЧНОЕ АКЦИОНЕРНОЕ ОБЩЕСТВО «ТОМСКАЯ РАСПРЕДЕЛИТЕЛЬНАЯ КОМПАНИЯ» Subject: Услуги по проектированию, разработке информационных технологий для прикладных задач и тестированию программного обеспечения Conclusion date: 2017-09-18Execution completion date: 2018-04-30 | 4 989 228 |

| Contract number: 67705307770180000550000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «УПРАВЛЕНИЕ ВОЛОКОННО-ОПТИЧЕСКИМИ ЛИНИЯМИ СВЯЗИ НА ВОЗДУШНЫХ ЛИНИЯХ ЭЛЕКТРОПЕРЕДАЧИ МЕЖРЕГИОНАЛЬНЫХ РАСПРЕДЕЛИТЕЛЬНЫХ СЕТЕВЫХ КОМПАНИЙ» Subject: Услуги по технической поддержке информационных технологий Conclusion date: 2017-06-11Execution completion date: 2019-06-29 | 16 762 965 |

| Contract number: 52540080100170000680000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Услуги по проектированию, разработке информационных технологий для прикладных задач и тестированию программного обеспечения Conclusion date: 2017-05-01Execution completion date: 2018-04-30 | 4 700 000 |

| Contract number: 57728893218170000010000 Customer: ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «РНИ-СЕРВИС» Subject: Услуги по управлению компьютерным оборудованием Conclusion date: 2017-02-06Execution completion date: 2018-01-31 | 2 298 400 |

| Contract number: 52540080100170000190000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке программного обеспечения; консультационные и аналогичные услуги в области информационных технологий Conclusion date: 2017-02-01Execution completion date: 2018-01-31 | 2 584 800 |

| Contract number: 52540080100170000200000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке и тестированию программного обеспечения Conclusion date: 2017-02-01Execution completion date: 2018-01-31 | 2 272 800 |

| Contract number: 52540080100170000080000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке и тестированию программного обеспечения Conclusion date: 2017-01-19Execution completion date: 2017-12-31 | 2 023 200 |

| Contract number: 52540080100170000090000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке программного обеспечения; консультационные и аналогичные услуги в области информационных технологий Conclusion date: 2017-01-19Execution completion date: 2017-12-31 | 1 026 000 |

| Contract number: 52540080100170000070000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке программного обеспечения; консультационные и аналогичные услуги в области информационных технологий Conclusion date: 2017-01-19Execution completion date: 2017-12-31 | 1 795 200 |

| Contract number: 77703552167170000040000 Customer: Общество с ограниченной ответственностью «Транснефтьэнерго» Subject: Услуги по технической поддержке информационных технологий Conclusion date: 2017-01-17Execution completion date: 2017-12-31 | 8 618 720 |

| Contract number: 57728662669170000060000 Customer: ПУБЛИЧНОЕ АКЦИОНЕРНОЕ ОБЩЕСТВО «РОССИЙСКИЕ СЕТИ» Subject: Услуги по проектированию и разработке информационных технологий для прикладных задач и тестированию программного обеспечения Conclusion date: 2016-12-29 | 5 100 000 |

| Contract number: 57105514574160013700000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «КОНСТРУКТОРСКОЕ БЮРО ПРИБОРОСТРОЕНИЯ ИМ.  АКАДЕМИКА А. Г. ШИПУНОВА» АКАДЕМИКА А. Г. ШИПУНОВА»Subject: 0201-3200. Изготовление и поставка «Летающей лаборатории» на базе беспилотного авиационного комплекса БЛА «Ptero-Gh3» Conclusion date: 2016-12-08Execution completion date: 2017-03-31 | 7 284 140 |

| Contract number: 52540080100160001190000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: Продукты программные и услуги по разработке и тестированию программного обеспечения Conclusion date: 2016-09-22Execution completion date: 2016-12-31 | 182 400 |

| Contract number: 65029106714160004280000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО ПО НАЛАДКЕ, СОВЕРШЕНСТВОВАНИЮ ЭКСПЛУАТАЦИИ И ОРГАНИЗАЦИИ УПРАВЛЕНИЯ АТОМНЫХ СТАНЦИЙ «АТОМТЕХЭНЕРГО» Subject: Оказание услуг по изменению конфигурации, развитию и сопровождению внедренных в аппарате управления (АУП) и в территориально удаленных филиалах и представительствах АО «Атомтехэнерго» корпоративных автоматизированных подсистем бухгалтерского и налогового учета (КИП БУ НУ) и учета кадров и расчета заработной платы (КИП КУиРЗП) на платформе

1С:Предприятие 8. Execution completion date: 2017-04-30 | 4 780 800 |

| Contract number: 51655063821160002290000 Customer: Общество с ограниченной ответственностью «Ново-Рязанская ТЭЦ» Subject: Услуги в области технических испытаний, исследований, анализа и сертификации Conclusion date: 2016-09-05Execution completion date: 2017-12-31 | 1 415 028 |

| Contract number: 51655063821160000670000 Customer: Общество с ограниченной ответственностью «Ново-Рязанская ТЭЦ» Conclusion date: 2016-03-15 Execution completion date: 2016-12-31 | 1 306 705 |

| Contract number: 57728893183160000010000 Customer: ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «РНИ» Conclusion date: 2016-03-03 Execution completion date: 2016-03-21 | 476 000 |

| Contract number: 57719019846160000260000 Customer: ОТКРЫТОЕ АКЦИОНЕРНОЕ ОБЩЕСТВО ЭНЕРГЕТИКИ И ЭЛЕКТРИФИКАЦИИ «ПЕРЕДВИЖНАЯ ЭНЕРГЕТИКА» Conclusion date: 2016-02-01 Execution completion date: 2018-12-31 | 5 096 915 |

| Contract number: 52540080100160000160000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: услуги по сопровождению Автоматизированной Информационной Системы Финансово-Экономического Управления на платформе 1С: Предприятие 8. Execution completion date: 2017-01-31 | 3 355 200 |

| Contract number: 52540080100160000170000 Customer: АКЦИОНЕРНОЕ ОБЩЕСТВО «ДАЛЬНЕВОСТОЧНАЯ ЭНЕРГЕТИЧЕСКАЯ УПРАВЛЯЮЩАЯ КОМПАНИЯ» Subject: сопровождение информационных систем бухгалтерского и налогового учета, а также подсистемы сбора, хранения и консолидации отчетности Conclusion date: 2016-01-28Execution completion date: 2017-01-31 | 3 355 200 |

| Contract number: 57728893218160000010000 Customer: ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «РНИ-СЕРВИС» Subject: услуги по техническому обслуживанию и сопровождению 1С Бухгалтерия 3. Execution completion date: 2016-12-31 | 2 298 400 |

Файл свойств адаптера (arcotafm.properties)

Чтобы настроить свойства адаптера вручную, выполните следующие действия:

atest

Чтобы настроить свойства адаптера вручную, выполните следующие действия: система, в которой установлен адаптер:

AFM_HOME

\conf\afm\

Откройте файл arcotafm.properties в текстовом редакторе.

The following table describes the State Manager configuration parameters in this properties file:

Parameter |

Required/

Optional |

Используется |

Описание | |||||

Наиболее используемые параметры менеджера штата | ||||||||

Arcotsmhostnam ) или IP-адрес State Manager. | ||||||||

ArcotSMPort | Обязательно | CA Single Sign-On | Укажите порт сервера приложений, на котором развернут State Manager. | |||||

ArcotSMBaseURL | Дополнительно | CA Single Sign-On | Укажите URL-адрес, где доступен State Manager. Значение по умолчанию: arcotsm/servlet | |||||

ArcotSMSecure Соединение | Дополнительно 0003 | CA Single Sign-On | Укажите, взаимодействует ли адаптер с State Manager в безопасном режиме через SSL. Возможные значения: Значение по умолчанию: True | |||||

Arcotsmtruststor Присутствует государственный менеджер. Этот параметр действителен, если для параметра ArcotSMSecureConnection установлено значение true. Значение по умолчанию: /certs/tsclient.truststore

Примечание : этот параметр игнорируется, если параметры JRE javax.net.ssl.trustStore и javax.net.ssl.trustStorePassorePassore 100003 | CA Single Sign-On | Укажите пароль хранилища доверенных сертификатов. Этот параметр действителен, если указан путь SMTrustStore. Значение по умолчанию: 123456 | ||||||

ArcotsmkeyStore | Опциональный | CA SING SIGN | 7||||||

ArcotsmkeyStorepassword | Дополнительный (обязательно, если предоставлен Arcotsm . Значение по умолчанию: 123456 | |||||||

Наименее использованный параметры менеджера штата | ||||||||

Arcotafmlandingurl | Опциональный | CA Single Signa-On 9003 9004 | 9003 | CA SINGEL SIGN ON 9003 9004 | 9003 | CA SINGENT ON 9003 9004 | 9000. запрос аутентификации пользователя к адаптеру, чтобы проверить, был ли обработан запрос пользователя с перенаправленным URL-адресом. Укажите этот параметр, только если сервер приложений не сопоставляет URL-адрес с тем же значением, что и прокладка проверки подлинности, которая используется для перенаправления. Значение по умолчанию: URL-адрес JSP контроллера, который получает HTTPRequest. | |

ARCOTSMCONNTIME Outms | Опциональный | CA Одиночный подпись на | Укажите время (в Milliseconds) до того, как управляющий штат рассматривается Uncabobibable, и Is-Hepabibe. Значение по умолчанию: 15000 (15 секунд) | |||||

ArcotSMReadTime outMS | Дополнительно | CA Single Sign-On | Укажите максимальное время (в миллисекундах), в течение которого адаптер должен ожидать ответа от State Manager.

Примечание: Если, а не , установите для этого параметра значение , поскольку клиент ожидает ответа бесконечно.Значение по умолчанию: 30000 (30 секунд) | |||||

ArcotSMaxRetries | Дополнительно | CA Single Sign-On | Укажите максимальное количество повторных попыток подключения к State Manager. Значение по умолчанию: (без повторных изделий) | |||||

ArcotsmtestConnatStartup | Опциональный | CA Systemn Best Negna On | CA Sonful Shink On | 477CA Systemn Best Negnal | CA. Telect Select On 4477 | CA.

Примечание: Если вы используете JRE 1.4.2.x и адаптер запускается до диспетчера состояний, то адаптер не может установить соединение по таймауту и не может запуститься.Возможные значения: Установите это значение на false , если адаптер и диспетчер состояний развернуты на одном сервере приложений, поскольку сервер приложений может зависнуть, если тест выполняется до инициализации диспетчера состояний.Значение по умолчанию: правда | ||

The following table describes the CA Strong Authentication Server’s authentication and issuance-related parameters:

Parameter |

Required/Optional |

Используется |

Описание | |||||||

Наиболее используемые CA Сильные параметры аутентификации сервера аутентификации CA | ||||||||||

Webfortauthentication. | CA Single Sign-On | Укажите полное доменное имя или IP-адрес сервера строгой аутентификации. | ||||||||

WebFortauthentication.port.1 WebFortauthentication.port.2 | Опционально,

Строгая аутентификация используется только при использовании 7 CA 3 | CA Single Sign-On | Укажите порт, на котором доступен сервер строгой аутентификации. Значение по умолчанию: 9742 | |||||||

WebFortauthentication.transport.1 | Дополнительно | CA Single Sign-On | Укажите протокол для сервера строгой аутентификации.

Примечание: Мы рекомендуем, чтобы связь между адаптером и строгой аутентификацией осуществлялась через SSL. См. раздел См. раздел CA Strong Authentication and Deployment для получения дополнительной информации о настройке строгой аутентификации для SSL.Возможные значения: Значение по умолчанию: TCP | |||||||

Webfortauthentication.servercacert PEMPATH.1 | ,

| ,

| . настроен на двусторонний SSL. | CA Single Sign-On | Укажите полный путь к центру сертификации 9Файл сертификата 0017 (CA) для сервера Strong Authentication. Файл должен быть в формате .PEM. | |||||

WebFortAuthentication.ClientCertKey P12Path.1 | Опциональный,

Требуется только если 9003 Webfortauthentication. | CA Single Sign-On | Укажите путь к файлу p12, содержащему ключ и сертификат клиента, взаимодействующего с сервером Strong Authentication. На этом шаге устанавливается двусторонний SSL между клиентом и сервером Strong Authentication. | |||||||

WebFortAuthentication.ClientCertKey Пароль.1 | Необязательно,

Требуется только если WebFortAutheting.transport. | CA Single Sign-On | Укажите пароль пары ключей клиента для открытия файла p12, указанного в параметре WebFortauthentication.clientCertKeyP12Path.1. | |||||||

WebFortpool.lifo | Необязательный | CA Single Sign-On | Определяет, возвращает ли пул последний объект бездействия Возможные значения:

true : Неиспользуемые объекты возвращаются в порядке LIFO.

false : Бездействующие объекты не возвращаются в порядке LIFO.По умолчанию: FALSE | |||||||

WebFortPool.NUM Предварительный размер | Опциональный | CA Single Sign-On | 44777||||||||

WebFortPool.NUM ConnectFailuresto TriggerFailover | Необходимый | 0002 CA Single Sign-On | Укажите количество последовательных сбоев подключения, необходимых для отката к другому пулу. Default: 1 | |||||||

Least Used Strong Authentication Server Authentication Parameters | ||||||||||

WebFortpool. active | Optional | CA Single Sign -На | Укажите максимальное количество соединений, которые могут существовать между адаптером и сервером строгой аутентификации. Количество подключений не превышает этого значения. Значение по умолчанию: 32 | |||||||

WebFortPool.MAX IDLE | Опциональный | CA Single Tight-On | 44447 7008 7002. Idle wit Idel-Idle Idle wit Idel-Idle wit Idle 70087. установлен между SDK и Strong Authentication Server.||||||||

WebFortPool.MAX WATTITIMEMILLIS | CA SINTER | (MAMERAL | ). что запрос ожидает установления соединения. Значение по умолчанию -1 указывает, что поток ожидает неопределенное время. что запрос ожидает установления соединения. Значение по умолчанию -1 указывает, что поток ожидает неопределенное время.Значение по умолчанию: -1 | |||||||

WebFortPool.min EvictableIdletime Millis | Необязательный | CA Single Sign-On | Укажите минимальное количество времени. выселенец, если таковой имеется. Значение по умолчанию -1 указывает, что бездействующее соединение не будет удалено. Значение по умолчанию: -1 | |||||||

WebFortpool.time BetweenEviction RunsMillis | Необязательный | CA Single Sign-On | Количество времени (в миллисекундах) для отключения бездействующих подключений перед проверкой простаивающих соединений. Значение по умолчанию: -1 | |||||||

WebFortauthentication.connectionTimeout.1 | Дополнительно | CA Single Sign-On | Укажите время (в миллисекундах), по истечении которого сервер строгой аутентификации будет считаться недоступным. Default value: 10000 (10 seconds) | |||||||

WebFortauthentication.readTimeout.1 | Optional | CA Single Sign-On | Specify the maximum time (in milliseconds ) разрешено для ответа от сервера строгой аутентификации. Значение по умолчанию: 30000 (30 секунд)

Примечание: Значение приводит к тому, что запрос ожидает соединения бесконечно. | |||||||

Наиболее часто используемые параметры выдачи сервера строгой аутентификации | ||||||||||

WebFortissuance. хост.1 WebFortissuance. хост.2 | Дополнительно,

Требуется, только если используется CA Strong Authentication. | CA Single Sign-On | Укажите полное доменное имя или IP-адрес сервера, на котором размещена служба строгой аутентификации. | |||||||

WebFortissuance.port.1 WebFortissuance.port.2 | Необязательный,

Strong CA Требуется, только если 3 | CA Single Sign-On | Укажите порт, на котором доступен сервер, на котором размещена служба строгой аутентификации. Значение по умолчанию: 9742 | |||||||

WebFortissuance.transport.1 | Опциональный | CA Single Signa-On 9003 | 777CA Single Signa-On 9003 | 777CA SONGIN-ON 9003 | 777CA SONGINGIFIT AUTHIFICIFITION.

Примечание: Мы рекомендуем, чтобы связь между адаптером и строгой аутентификацией осуществлялась через SSL. См. разделCA Strong Authentication and Deployment для получения дополнительной информации о настройке строгой аутентификации для SSL.Возможные значения: Значение по умолчанию: TCP | |||||

Webfortissuance.servercacertpempath.1 | Опционе0002 Требуется, только если WebFortissuance.transport.1=SSL | CA Single Sign-On | Укажите полный путь к файлу сертификата CA для Strong Authentication Server. должен иметь формат в формате .PEM. | |||||||

WebFortissuance. clientCertKeyP12 Path.1 | Необязательный,

Требуется, только если WebFortissuance.transport.1=Сервер SSL и Strong Authentication настроен для двусторонней SSL. | CA Single Sign-On | Укажите путь к файлу p12, содержащему ключ и сертификат клиента, взаимодействующего с сервером Strong Authentication. Этот шаг установит двусторонний SSL между клиентом и сервером Strong Authentication. . | |||||||

WebFortissuance. clientCertKeyPass word.1 | Необязательный,

Требуется, только если WebFortissuance. transport.1=SSL и сервер строгой аутентификации SSL настроены для двусторонней0003 transport.1=SSL и сервер строгой аутентификации SSL настроены для двусторонней0003 | CA Single Sign-On | Укажите пароль пары ключей клиента для файла p12, который указан в параметре WebFortissuance.clientCertKeyP12Path.1. | |||||||

Наименее используемые параметры выдачи сервера строгой аутентификации | ||||||||||

WebFortissaunce. connectionTimeout.1 | Дополнительно | CA Single Sign-On | Укажите время (в миллисекундах), по истечении которого сервер строгой аутентификации будет считаться недоступным. Значение по умолчанию: 10000 (10 секунд) | |||||||

WebFortissuance. readTimeout.1 | Дополнительно | CA Single Sign-On | Укажите максимальное время (в миллисекундах), допустимое для ответа от строгой аутентификации. Значение по умолчанию: 30000 (30 секунд) | |||||||

В следующей таблице описаны параметры службы данных пользователя (UDS). Эти настройки управляют тем, как адаптер взаимодействует с UDS.

Parameter |

Required/

Optional |

Used By |

Описание |

UDS.Connection.pool.count | (для 9.0). | Укажите максимальное количество соединений, поддерживаемых адаптером с веб-службой UDS в любой момент времени. Значение по умолчанию: 20 | |

uds.connection.pool.minidle | Для 9.0.01 и 9.0.02) Требуется | CA Single Sign-On | Укажите минимальное количество незанятых соединений, поддерживаемых CA UDS Adapter веб-сервис в любой момент времени. Значение по умолчанию: |

UDS.Ssl.KeyStore.Path | Опциональный | CA SINGIN УДС. | |

uds.ssl.keystore.password | Необязательно | CA Single Sign-On | Укажите пароль для хранилища ключей UDS. |

uds.ssl.truststore.path | Необязательно | ||

uds. | Необязательно | CA Single Sign-On | Укажите пароль для хранилища доверенных сертификатов UDS. |

Параметры веб-служб UDS | |||

uds.user.management.webservice. протокол | Обязательно | CA Single Sign-On | Укажите протокол для подключения к UDS. |

uds.user.management.webservice. хост | Обязательно | CA Single Sign-On | Укажите IP-адрес или полное доменное имя UDS. |

uds.user.management.webservice. порт | Обязательно | CA Single Sign-On | Укажите порт, на котором доступен UDS. |

uds.user.management.webservice.urlpattern | Обязательно | CA Single Sign-On

| |

В следующей таблице описаны параметры SSL VPN. Эти настройки управляют тем, как адаптер взаимодействует с VPN с поддержкой SSL.

Parameter |

Required/

Optional |

Used By |

Описание | |

ssl. | Обязательно | VPN | Укажите имя параметра формы, в котором параметр имени пользователя (собранный адаптером) должен быть передан на шлюз VPN. Значение по умолчанию: Имя пользователя | |

SSL.VPN.Password.form.name | Требованный | VPN | 997777VPN | 777777. собранные адаптером) должны быть переданы шлюзу VPN. (или обязательные) параметры запроса, которые собираются из SSL VPN, должны быть отправлены адаптером обратно на шлюз VPN.

Примечание: Можно указать несколько параметров формы с запятой в качестве разделителя. Например, если вы укажете значение как область, тип, то адаптер соберет область и тип из запроса VPN.Значение по умолчанию: область |

ssl. form.name | Необязательный

Обязательный, если указан ssl.vpn.form.post.url. | VPN | Укажите имя параметра формы, в котором параметр posturl должен быть передан на шлюз VPN.

Примечание: Параметр posturl относится к URL-адресу, на который адаптер отправляет ответ проверки подлинности.Значение по умолчанию: Posturl | |

SSL.VPN.Form.Post.URL | Опциональный

, необходимый, IF 9003 SSL. указано. | VPN | Укажите URL-адрес, на который должен быть отправлен ответ проверки подлинности. | |

ssl.vpn.error message. | Необязательный | VPN | Укажите имя параметра, по которому адаптер определяет ошибку, возникшую на стороне VPN после успешной аутентификации с помощью адаптера. В этом случае запрос отправляется обратно в адаптер. Значение по умолчанию: сообщение об ошибке |

В следующей таблице описаны параметры, относящиеся к серверу проверки подлинности риска:

Parameter |

Required/

Optional |

Used By |

Description |

Наиболее часто используемые параметры аутентификации риска | |||

RiskFortHOST. RiskFortHOST.20003 | Необязательный,

Требуется, только если Аутентификация риска используется в интегрированном решении. | SAML | Укажите IP-адрес или полное доменное имя сервера проверки подлинности риска. |

RiskFortPORT.1 RiskFortPORT.2 | Дополнительно,

Требуется, только если в решении Risk используется встроенная аутентификация. | SAML | Укажите порт, на котором доступен сервер проверки подлинности риска. Значение по умолчанию: 7680 |

RiskfortTransport_Type | Опциональный | SAML | 9008 70002 SPOCIFITICATICATICATICATICATICATICATICATICATICATICATICATION.|

Riskfortca_CERT_ Файл | Опциональный,

| 9000.namffort.Укажите полный путь к файлу сертификата CA для Risk Authentication Server. Файл должен иметь формат в формате .PEM. | |

RiskFortAuthAdditionalInputs_ | Дополнительно | SAML | Дополнительные входные данные для оценки рисков Auify. <ключ> заменяется именем ключа. В качестве ключей и значений для дополнительного ввода можно передавать только буквенно-цифровые символы.

Примечание: Для поддержки наборов символов ISO 8859 используйте метод addRfAuthAdditionalInputs класса AbstractStateData. |

Least Used Risk Authentication Parameters | |||

RiskFortCONNECTION_TIMEOUT | Optional | SAML | Specify the time (in milliseconds) before Risk Authentication Server is considered unreachable . Default value: 30000 (30 seconds) |

RiskFortREAD_TIMEOUT | Optional | SAML | Specify the maximum time (in milliseconds) allowed for a response from Risk Authentication Сервер. Значение по умолчанию: 30000 (30 секунд) |

RiskFortCONNECTION_RETRIES | Дополнительно | SAML | Укажите максимальное количество повторных попыток подключения к Risk Authentication Server. Значение по умолчанию: 3 |

Riskfortuse_Connection_pooling | Опциональный | SAML | Specify Specifiation Or Antaviation Or Altault Or Altault.saultification Or Altault.saultification Or Altault.saultification Or Altault Or Altault Or Altaverd. Возможные значения:

1 : Enabled: Disabled Default value: 1 |

RiskFortMAX_ACTIVE | Optional | SAML | Specify the number of максимальное количество подключений, которые могут существовать между State Manager и Risk Authentication Server. Количество подключений не должно превышать это значение. Значение по умолчанию: 32 |

Riskforttime_ MODIGE_CONNECTION_EVICTION | Опциональный | SAML | Специфицируйте Share Shipe Evlie Evly. Подключение к серверу аутентификации. Подключение к серверу аутентификации.Значение по умолчанию: 0(90 секунд) |

RiskFortIDLE_TIME_OF_CONNECTION | Необязательный | SAML | Укажите время (в миллисекундах), по истечении которого соединение с сервером проверки подлинности риска бездействия закрывается. Значение по умолчанию: 1800000 (3 минуты)

Примечание: . |

RiskFortWHEN_EXHAUSTED_ACTION | Необязательный | SAML | Укажите поведение при исчерпании максимального количества поддерживаемых подключений. Значение по умолчанию: БЛОК |

В следующей таблице описаны параметры адаптера:

Параметр |

Required/Optional |

Used By |

Description |

Most Used Adapter Parameters | |||

Ресурсы браузера пользователя | |||

DeviceIDType | Дополнительно | CA Single Sign-On | Укажите тип файла cookie, который должен храниться в системе конечного пользователя. Возможные значения: httpcookie flashcookie Значение по умолчанию: httpcookie |

User Credential Settings | |||

ArcotUserIDType | Optional | CA Single Sign-On | Specify the user ID to use for the CA AuthID аутентификация и оценка рисков. Возможные значения:

LoginID : Указывает, что идентификатор пользователя, введенный на странице аутентификации, используется для оценки рисков и аутентификации CA AuthID.

FullDN : Указывает, что идентификатор пользователя с устраненной неоднозначностью используется для оценки рисков и аутентификации CA AuthID.Default value: LoginID |

Lifecycle Settings | |||

MigrationMessage DisplayTimeLimit | Optional | CA Single Sign-On | Укажите ограничение по времени в миллисекундах для отображения пользователю сообщения об успешном переносе, прежде чем он продолжится. Значение по умолчанию: 6000 |

renllsuccess DisplayTimeLimit | Опциональный | CARIND 9003 . Значение по умолчанию: 6000 | |

Сообщение о сбое DisplayTimeLimit | Необязательный | CA Single Sign-On | Укажите ограничение времени в миллисекундах для отображения пользователю сообщения об ошибке (если срок действия учетных данных истек, заблокирован или отключен) перед перенаправлением учетных данных. обратно к звонящему. Значение по умолчанию: 6000 |

Страница ProvisionAOTPP URL-адрес | 3 Обязательно0044 | CA Single Sign-On | Укажите URL-адрес для отправки CA Mobile OTP через мобильное устройство. Default value: /arcotafm/controller_aotp. |

EnrollSuccessPage URL | Optional | CA Single Sign-On | Specify the path of the page that должен отображаться после успешной регистрации пользователя. Этот параметр действителен только при returnurl Параметр отсутствует в запросе. Это полезно, когда пользователь проходит рабочий процесс регистрации, а не рабочий процесс миграции. Необходимо указать параметр для прямой регистрации CA Single Sign-On.Значение по умолчанию: /arcotafm/success.jsp |

DownloadAIDPageURL | В противном случае это свойство является необязательным, так как ваш поток имеет механизм аутентификации для мобильных устройств. | CA Single Sign-On | Укажите URL-адрес, который необходимо использовать во время регистрации CA AuthID или потоков роуминга. Значение по умолчанию: /arcotafm/core/downloadaid.jsp Если вы укажете полный URL-адрес, диспетчер потоков будет использовать его в процессе аутентификации регистрации, в противном случае будут использоваться имя хоста и номер порта диспетчера потоков. |

DownloadAOTPPageURL | Это свойство является обязательным, если ваш поток использует мобильный одноразовый пароль CA в качестве основного или вторичного механизма аутентификации. В противном случае это необязательно. | CA Single Sign-On | Укажите URL-адрес, который необходимо использовать во время регистрации CA MobileOTP или потоков роуминга. Этот параметр будет использоваться как в потоках enrollmemt, так и в потоках аутентификации. Значение по умолчанию: /arcotafm/core/downloadaotp. Если вы укажете полный URL-адрес, диспетчер потоков будет использовать его в процессе аутентификации при регистрации, в противном случае будут использоваться имя хоста и номер порта диспетчера потоков. |

Notification Settings | |||

sms.service.impl | Required | CA Single Sign-On | Specify the implementation class for the SMS Service Provider . Этот класс предназначен для реализации интерфейса com.arcot.integrations.frontend.SMSService.

Примечание: По умолчанию этот параметр настроен на использование службы SMS ClickATell, которая предоставляется только в целях тестирования. Рекомендуется сделать, чтобы не использовать настройки по умолчанию для производственных развертываний. |

email.service.impl | Обязательно | CA Single Sign-On | Укажите класс поставщика услуг электронной почты. Этот класс предназначен для реализации интерфейса com.arcot.integrations.frontend.EmailService.

Важно! По умолчанию этот параметр настроен на использование службы электронной почты SMTP, которая предоставляется только в целях тестирования. Не используйте настройки по умолчанию для производственных развертываний. |

email.from.address | Обязательно | CA Single Sign-On | Укажите адрес электронной почты отправителя. Значение по умолчанию: [электронная почта защищена] |

email.from.name | Обязательно | CA Single Sign-On | Укажите имя отправителя. Значение по умолчанию: Диспетчер потока аутентификации |

В следующей таблице описаны параметры уведомления:

Параметр | Параметр |

Описание | |

Clickatell, связанный с SMS. | |||

sms.service.api.id | Укажите уникальный идентификатор API, обрабатывающего SMS-запрос. | ||

sms.service.account.username | Укажите имя пользователя для доступа к службе SMS Clickatell. | ||

sms.service.account.user.password | Укажите пароль для доступа к SMS-сервису Clickatell. | ||

sms.service.account.user.from | 52431 (конкретно для оператора sprint) | 40002 sms.service.account.user.mo1 (конкретно для оператора sprint) | |

sms.service.unicode | |||

Параметры аутентификации и авторизации

Параметр | Параметр | 0044 |

Required/Optional |

Used By |

Description |

AuthAdditionalInputs_AR_WF_SECURITY. | Optional | SAML CA Single Sign-On VPN | Укажите глобального администратора с охватом всех организаций, настроенных в профилях адаптера CA | ||

AuthAdditionalInputs_AR_WF_SECURITY.orgName | Optional | SAML CA Single Sign-On VPN | Specify the global administrators organization | ||

AuthAdditionalInputs_AR_WF_SECURITY.credential | Дополнительно | SAML CA Single Sign-On VPN | Укажите зашифрованное значение пароля глобального администратора |

SMTP related email details

Parameter |

Required/Optional |

Used By |

Описание |

Электронная почта. | Дополнительный | SAML CA Single Sign-On VPN | Укажите имя пользователя. |

service.email.smtp.user.password | Опционально | SAML CA Single Tech-On VPN | SPACIFY SPOP-SPAPIFIFY THASTIFY THASTIFY THASTIFIP. |

service.email.smtp.isauth | Опциональный | SAML CA Single Togn-On VPN 9003 | Speciate Specifite Ats Autementification. |

В следующей таблице описаны параметры утилиты:

Параметр |

Required/Optional |

Used By |

Description |

StopActionMode | Optional | CA Single Sign- On | Этот параметр позволяет остановить автоматическую публикацию или перенаправление страниц адаптера. Возможные значения: Значение по умолчанию: FALSE |

MAXSTATEMACHINELOOPCOUNT | CARENDAN 9003 . в конечном автомате перед тем, как будет выдана ошибка, указывающая на состояние бесконечного цикла. Значения по умолчанию: 100 |

Организованная безопасность инфраструктуры: проверка протокола с помощью F5 AFM и AWAF

Введение

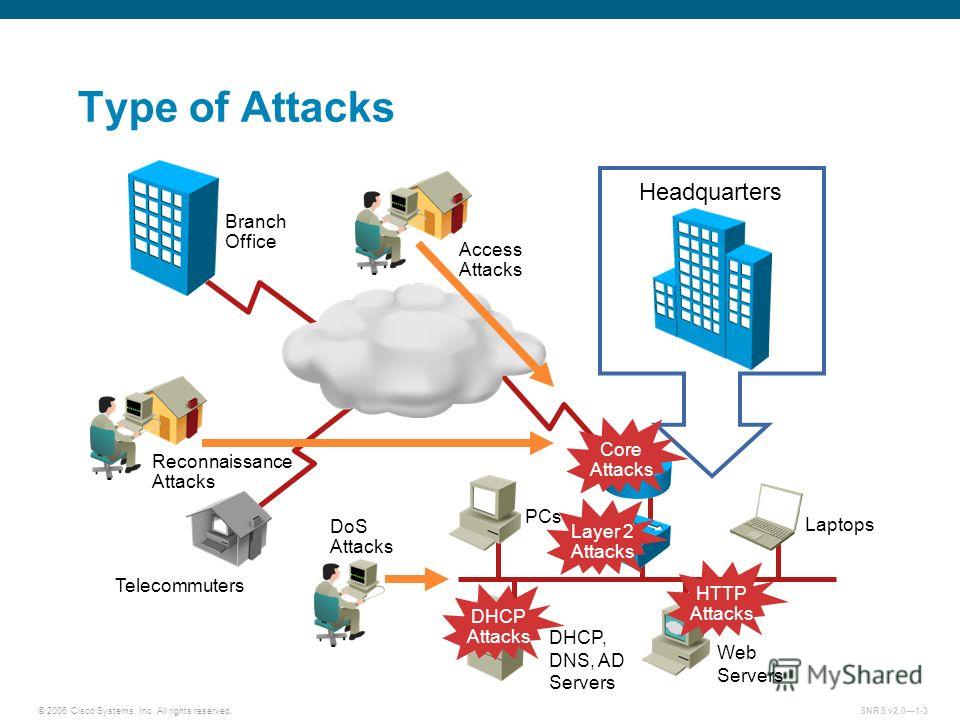

Ландшафт угроз отличается от того, что было много лет назад, новые технологии необходимы для защиты наших сетей и центров обработки данных от угроз и атак. В этой статье мы узнаем, как настроить F5 AFM и AWAF (расширенный брандмауэр веб-приложений) на устройстве BIG-IP, которые помогут защитить сеть и центры обработки данных от угроз и атак.

F5 AFM (Advanced Firewall Manager)

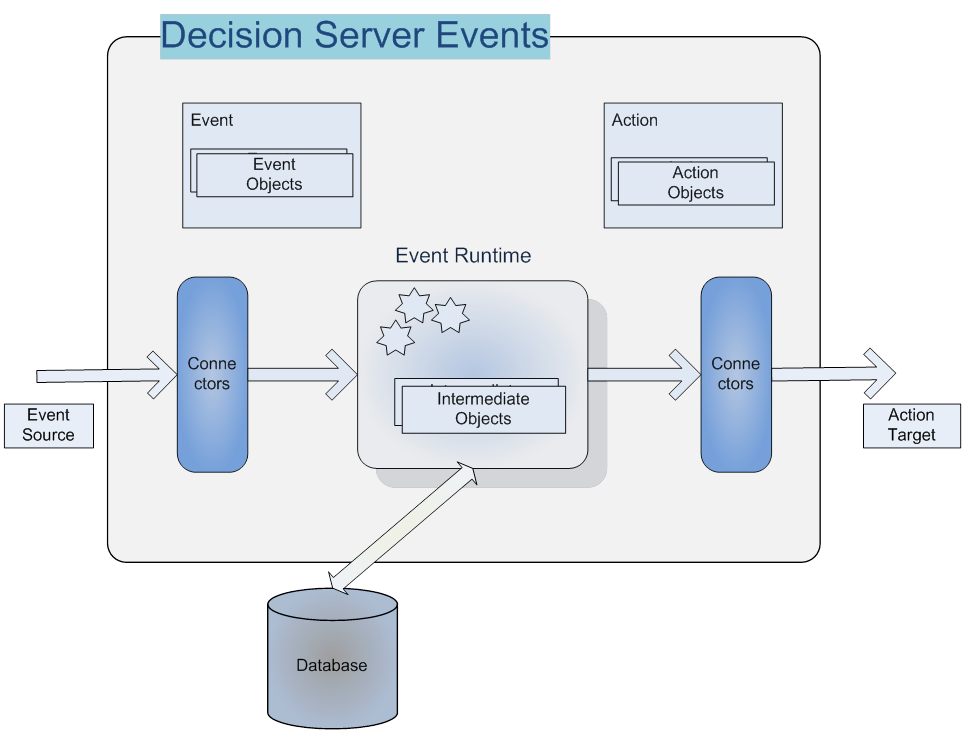

BIG-IP Advanced Firewall Manager (AFM) — это высокопроизводительный модуль сетевой безопасности с отслеживанием состояния и полным прокси-сервером, который защищает ваши центры обработки данных от угроз с использованием наиболее распространенных протоколов.

BIG-IP AFM основан на операционной системе управления трафиком F5 (TMOS) и предлагает основные функции для защиты центров обработки данных от внешних сетевых угроз и определения типов угроз, к которым они уязвимы.

F5 AWAF (расширенный брандмауэр веб-приложений)

AWAF F5 предназначен для защиты онлайн-приложений в локальных, виртуальных и облачных ИТ-средах. Система обеспечивает настройку сетевых устройств, централизованное администрирование политик безопасности и удобные для чтения отчеты об аудите через единую панель, защищая как от известных, так и от новых уязвимостей и подтверждая соответствие важным нормативным требованиям.

Сложные политики безопасности AWAF защищают веб-приложения от распространенных рисков прикладного уровня. Политики безопасности являются основным компонентом функциональности AWAF. F5 AWAF поставляется с шаблонами политик для быстрого создания политик безопасности для распространенных приложений. AWAF может автоматически создавать политику безопасности, которая позволяет политикам динамически реагировать на наблюдаемый трафик. Это позволяет постоянно адаптировать элементы управления безопасностью.

Кроме того, клиенты могут вручную создавать свои собственные политики безопасности, предоставляя им максимальный уровень контроля. F5 AWAF — это самый настраиваемый WAF на рынке, который может обеспечить защиту как стандартных, так и нестандартных веб-приложений, мобильных приложений и API.

Конфигурация AFM

Этапы настройки разделены на следующие высокоуровневые разделы:

- Проверка протокола (IPS) с конфигурацией сети AFM

- Создание политики проверки протокола AFM

- Присоединение виртуальных серверов к политике проверки протокола AFM

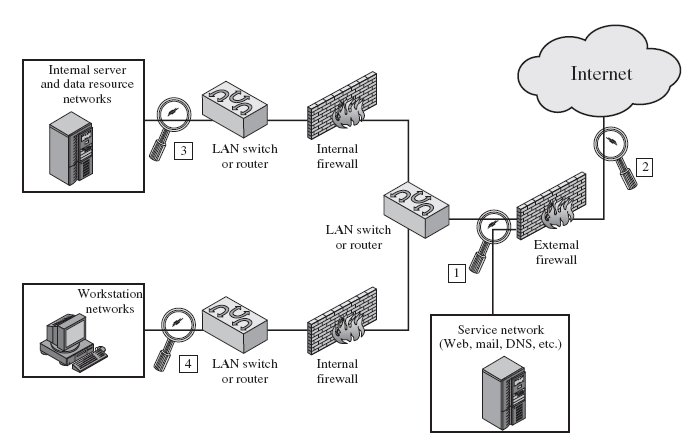

BIG-IP будет развернут с группами VLAN. Это объединяет 2 интерфейса, чтобы действовать как мост L2, где данные передаются в один интерфейс и передаются на другой интерфейс.

Это объединяет 2 интерфейса, чтобы действовать как мост L2, где данные передаются в один интерфейс и передаются на другой интерфейс.

В утилите настройки F5 выберите Сеть > VLAN. Нажмите Создать справа.

Дайте ему имя, ingress1 в этом примере. Установите интерфейс на 5.0. Установите для тегов значение «Без тегов», затем нажмите «Добавить». Интерфейс 5.0 (без тегов) должен быть виден, как на изображении ниже. Нажмите «Повторить» внизу, чтобы создать другую VLAN.

Примечание: В этом примере интерфейс 5.0 будет получать расшифрованный трафик от sslo1.

Дайте ему имя, в данном примере egress1. Установите интерфейс на 6.0. Установите для тегов значение «Без тегов», затем нажмите «Добавить». Интерфейс 6.0 (без тегов) должен быть виден, как на изображении ниже. Нажмите Готово, когда закончите.

Примечание: В этом примере интерфейс 6.0 будет получать расшифрованный трафик от sslo1.

Примечание: В этом руководстве предполагается, что вы настраиваете резервную пару SSL-оркестраторов. Поэтому вам следует повторить эти шаги, чтобы настроить VLAN для двух интерфейсов, подключенных к sslo2. Эти VLAN должны быть названы так, чтобы их можно было отличить от других. Пример: вход2 и выход2

Поэтому вам следует повторить эти шаги, чтобы настроить VLAN для двух интерфейсов, подключенных к sslo2. Эти VLAN должны быть названы так, чтобы их можно было отличить от других. Пример: вход2 и выход2

Это должно выглядеть примерно так:

Примечание: В этом примере интерфейсы 3.0 и 4.0 физически подключены к sslo2.

Нажмите «Группы VLAN», затем «Создать» справа.

Дайте ему имя, vlg1 в этом примере. Переместите ingress1 и egress1 из «Доступно» в «Участники». Установите режим прозрачности на прозрачный. Установите флажок «Переключить весь трафик», затем нажмите «Готово».

Примечание: В этом руководстве предполагается, что вы настраиваете резервную пару SSL-оркестраторов. Поэтому вам следует повторить эти шаги, чтобы настроить группу VLAN для двух интерфейсов, подключенных к sslo2. Эта группа VLAN должна называться так, чтобы ее можно было отличить от другой, например: vlg1 и vlg2. Должно получиться как на картинке ниже:

Для полной прозрачности уровня 2 необходимо включить следующую опцию CLI:

(tmos)# изменить значение sys db connection. vgl2transparent enable

vgl2transparent enable

Этот шаг можно пропустить, если у вас уже есть политика проверки протокола AFM, созданная и прикрепленная к одному или нескольким виртуальным серверам. Если нет, мы кратко расскажем об этом. В этом примере мы настроили проверку протокола с включенными подписями и соответствием.

В разделе «Безопасность» выберите «Безопасность протокола» > «Профили проверки» > «Добавить» > «Создать».

Дайте ему имя, в данном примере IPS. В разделе «Службы» выберите протоколы, которые вы хотите проверить, в данном примере — HTTP.

При необходимости установите флажок, чтобы включить автоматические обновления, и щелкните Зафиксировать изменения в системе.

Прикрепить виртуальные серверы к политике проверки протокола AFM Прикрепить профиль проверки протокола к виртуальным серверам, которые вы хотите защитить. В разделе «Локальный трафик» выберите «Виртуальные серверы». Щелкните имя виртуального сервера, к которому вы хотите применить профиль, в данном примере это 10.4.11.52.

Щелкните имя виртуального сервера, к которому вы хотите применить профиль, в данном примере это 10.4.11.52.

Щелкните Безопасность > Политики.

Установите для профиля проверки протокола значение «Включено», затем выберите профиль, созданный ранее, в данном примере — IPS. Нажмите Обновить, когда закончите.

Повторите этот процесс, чтобы прикрепить профиль IPS к остальным виртуальным серверам.

Расширенная конфигурация WAFЭтапы настройки разделены на следующие разделы высокого уровня:

- Расширенная конфигурация сети WAF

- Присоединение виртуальных серверов к расширенной политике WAF

BIG-IP будет развернут с группами VLAN. Это объединяет 2 интерфейса, чтобы действовать как мост L2, где данные передаются в один интерфейс и передаются через другой интерфейс. Конфигурация Vwire будет рассмотрена позже.

В утилите настройки F5 выберите Сеть > VLAN. Нажмите Создать справа.

Нажмите Создать справа.

Дайте ему имя, ingress1 в этом примере. Установите интерфейс на 2.1. Установите для тегов значение «Без тегов», затем нажмите «Добавить».

Примечание: В этом примере интерфейс 2.1 будет получать расшифрованный трафик от sslo1

Интерфейс 2.1 (без тегов) должен быть виден, как на изображении ниже. Нажмите «Повторить» внизу, чтобы создать другую VLAN.

Дайте ему имя, в данном примере egress1. Установите интерфейс на 2.2. Установите для тегов значение «Без тегов», затем нажмите «Добавить».

Примечание: В этом примере интерфейс 2.2 будет отправлять расшифрованный трафик обратно на sslo1

Интерфейс 2.2 (без тегов) должен быть виден, как на изображении ниже. Щелкните Готово.

Примечание: В этом руководстве предполагается, что вы настраиваете резервную пару SSL-оркестраторов. Поэтому вам следует повторить эти шаги, чтобы настроить VLAN для двух интерфейсов, подключенных к sslo2. Эти VLAN должны быть названы так, чтобы их можно было отличить от других. Пример: ingress2 и egress2

Эти VLAN должны быть названы так, чтобы их можно было отличить от других. Пример: ingress2 и egress2

После выполнения должно выглядеть примерно так:

Примечание: В этом примере интерфейсы 2.3 и 2.4 физически подключены к sslo2.

Нажмите «Группы VLAN», затем «Создать» справа.

Дайте ему имя, vlg1 в этом примере. Переместите ingress1 и egress1 из «Доступно» в «Участники». Установите режим прозрачности на прозрачный. Установите флажок «Переключить весь трафик», затем нажмите «Готово».

Примечание: В этом руководстве предполагается, что вы настраиваете резервную пару SSL-оркестраторов. Поэтому вам следует повторить эти шаги, чтобы настроить группу VLAN для двух интерфейсов, подключенных к sslo2. Эта группа VLAN должна называться так, чтобы ее можно было отличить от другой, например: vlg1 и vlg2. Должно получиться как на картинке ниже:

Для полной прозрачности уровня 2 необходимо включить следующую опцию CLI:

(tmos)# изменить значение sys db connection. vgl2transparent enable

vgl2transparent enable

Этот шаг можно пропустить, если у вас уже есть расширенная политика WAF, созданная и прикрепленная к одному или нескольким виртуальным серверам. Если нет, мы кратко расскажем об этом. В этом примере мы настроили комплексную защиту, которая включает в себя защиту от ботов, DoS-атак уровня 7 и безопасность приложений.

Дайте ему имя, App_Protect1 в этом примере, затем нажмите Сохранить и Далее.

Выберите режим применения и тип политики. Нажмите Сохранить и далее.

Настройте нужные параметры защиты от ботов. Нажмите Сохранить и далее в правом нижнем углу.

Настройте требуемые свойства профиля DoS. Нажмите Сохранить и далее.

Назначьте политику своим серверам приложений, переместив их в список Selected. Нажмите Сохранить и далее.

Когда закончите, нажмите Finish/Deploy.

Заключение В этой статье мы узнали, как настроить AFM и AWAF на устройстве BIG-IP для обеспечения защиты от угроз сети и центров обработки данных. Чтобы узнать больше об основных функциях и преимуществах F5 AFM и AWAF, а также о том, как эти продукты могут предотвращать угрозы и обеспечивать безопасность, перейдите по соответствующим ссылкам в справочных материалах для получения краткого пояснения.

Чтобы узнать больше об основных функциях и преимуществах F5 AFM и AWAF, а также о том, как эти продукты могут предотвращать угрозы и обеспечивать безопасность, перейдите по соответствующим ссылкам в справочных материалах для получения краткого пояснения.

«Ознакомьтесь с лабораторной работой в справочных материалах, чтобы получить практический опыт выполнения необходимых действий и работы с AWAF как услугой».

СсылкиF5 Руководства по развертыванию SSLO

F5 Big-IP Advanced Firewall Manager (AFM)

Advanced Application Tress Advanced WAF

Advanced Application Tress Advanced WAF

F5 BIG-IP SSL Orchestrator (SSLO)

F5 BIG-IP Advanced Web Application Firewall (WAF)

F5 Big-IP-менеджер по доступу (APM)

Процесс управления цепочкой обслуживания с F5 SSLO

Начать свое путешествие F5 + WWT

. Политика конфиденциальности AFM Американская федерация музыкантов («AFM») создала эту политику конфиденциальности, чтобы объяснить, как используется информация, которую вы можете предоставить при посещении этого веб-сайта («Веб-сайт») и чтобы продемонстрировать нашу твердую приверженность конфиденциальности в Интернете. Используя или получая доступ к Веб-сайту, вы принимаете методы, описанные в настоящей Политике конфиденциальности. Настоящая Политика конфиденциальности применяется только к информации, собранной онлайн через Веб-сайт, и не описывает способы, которыми мы можем собирать или использовать информацию, полученную в автономном режиме или любыми другими способами, кроме нашего Веб-сайта. Как и когда мы собираем информацию Действия, не требующие регистрации. Вы можете просматривать контент на Веб-сайте без регистрации или предоставления какой-либо личной информации. Деятельность, требующая регистрации. Некоторые действия на Веб-сайте требуют регистрации. Чтобы стать зарегистрированным пользователем, мы просим вас указать свое имя, последние 4 цифры вашего SSN (3 для SIN) и ваш домашний местный номер. Если вы решите зарегистрироваться, мы используем постоянный файл cookie, в котором хранится определенная информация, чтобы упростить вам вход в систему, когда вы вернетесь на Веб-сайт. Однако никакая ваша личная информация не сохраняется в этом файле cookie. Информация об использовании. Мы можем записывать информацию об использовании вами Веб-сайта, например, когда вы используете сайт, области сайта, на которые вы нажимаете и/или участвуете. Если вы вошли в систему, мы можем связать эту информацию с вашей учетной записью. Для отслеживания этой информации может использоваться постоянный файл cookie. Мы можем использовать пиксельные теги и/или отслеживаемые ссылки в электронных письмах на основе HTML, отправляемых нашим пользователям, чтобы отслеживать, какие электронные письма открываются и/или нажимаются получателями. Комментарии размещены на сайте. Любая личная информация или контент, которые вы добровольно раскрываете в Интернете, становятся общедоступными и могут быть собраны и использованы другими. Ваше имя пользователя (а не адрес электронной почты) отображается для других пользователей, когда вы публикуете комментарии. При публикации комментариев вы должны проявлять осторожность и не предоставлять никакой личной информации или другой информации, которую вы не хотели бы видеть другими. Опросы и опросы. Время от времени мы можем проводить опросы и опросы. Информация, собранная с помощью наших опросов, обзоров и анкет, используется в совокупности, если только мы не свяжемся с вами, чтобы запросить разрешение на использование ваших отдельных ответов для определенной цели. Финансовая информация и платежи. Мы используем безопасный сервер для обработки платежей и финансовой информации. Сотрудники AFM входят на защищенный сайт, извлекают информацию и обрабатывают ее с помощью собственного оборудования для обработки кредитных карт. AFM не сохраняет, не передает, не хранит и не использует личную информацию для каких-либо второстепенных целей. Если вы решите сделать пожертвование онлайн, вам нужно будет предоставить платежную информацию о своей кредитной карте. Поскольку эта информация собирается и передается через Интернет на наш безопасный сервер, она шифруется с использованием технологии Secure Socket Layer (SSL), технологии безопасности, предназначенной для защиты конфиденциальной информации. Мы не собираем преднамеренно какую-либо информацию от детей в возрасте до 13 лет. Мы рекомендуем вам поговорить со своими детьми о безопасном и ответственном использовании их личной информации при использовании Интернета. Если у вас есть какие-либо оговорки, вопросы или опасения по поводу доступа вашего ребенка к этому сайту или того, как информация, которую предоставляет ваш ребенок, используется нами, свяжитесь с нами. Использование личной информации • Личная информация, которую мы собираем на Веб-сайте, помогает нам, нашим государственным и местным филиалам и связанным с ними организациям эффективно и действенно представлять членов AFM, реализовывать нашу программу защиты интересов и предоставлять ценных членов преимущества. • Для достижения этих целей и деятельности мы можем передавать личную информацию, которую мы собираем о вас, нашим государственным и местным филиалам и другим организациям, связанным с AFM, а также третьим лицам, которые предоставляют услуги от нашего имени. Кроме того, в соответствии с применимым законодательством мы можем передавать любую личную информацию, которую мы собираем о вас, определенным третьим лицам, которые разделяют наши интересы. • Мы будем использовать ваш адрес электронной почты, чтобы сообщать вам о нашей деятельности и предложениях, если вы не откажетесь от получения таких сообщений. Мы также будем использовать ваш адрес электронной почты в административных целях, например, для уведомления вас о крупных изменениях веб-сайта, отправки сообщений, связанных с действиями, которые вы предприняли на сайте, или для целей обслуживания клиентов. Хотя мы надеемся, что вы найдете эти сообщения информативными и полезными, вы можете отказаться от получения информации в будущем по электронной почте, используя процедуры отказа от подписки, указанные в сообщении электронной почты. • Когда вы отправляете нам электронные письма или другие сообщения, мы можем сохранять эти сообщения для обработки ваших запросов, ответа на ваши запросы и улучшения наших услуг. • Мы используем как вашу личную информацию, так и определенную информацию, не идентифицирующую личность (например, анонимные данные об использовании, IP-адреса, тип браузера, данные о посещениях и т. д.), чтобы улучшить качество вашего взаимодействия с пользователем и дизайн веб-сайта. Веб-сайт и для создания новых функций, функций и услуг путем хранения, отслеживания и анализа поведения, предпочтений, тенденций и действий пользователей. Другие раскрытия информации Информационная безопасность и целостность данных Мы принимаем меры безопасности для защиты от несанкционированного доступа или несанкционированного изменения, раскрытия или уничтожения данных. Эти меры включают внутренние проверки наших методов сбора, хранения и обработки данных и мер безопасности, а также меры физической безопасности для защиты от несанкционированного доступа к системам, в которых мы храним личные данные. Для вас важна защита от несанкционированного доступа к вашему паролю и к вашему компьютеру. Обязательно выйдите из системы, когда закончите использовать общий компьютер. Если вы отправляете нам электронное письмо, вы должны знать, что электронное письмо не обязательно защищено от перехвата. Таким образом, если ваше сообщение включает конфиденциальную информацию, такую как ваш банковский счет, платежная карта или номер социального страхования, и вы предпочитаете не использовать одну из наших безопасных онлайн-форм жалоб, свяжитесь с нами по почте или по телефону, а не по электронной почте. Дополнительная информация Наш веб-сайт также может разрешить вам доступ к сайтам, не связанным с AFM. Важно помнить, что если вы ссылаетесь на сайт, не относящийся к AFM, с нашего веб-сайта, к вам применяются политика конфиденциальности этой стороны и ее пользовательское соглашение. Мы рекомендуем вам ознакомиться с политикой конфиденциальности каждой третьей стороны, прежде чем предоставлять им личную информацию. Мы оставляем за собой право изменять настоящую Политику конфиденциальности в любое время. Мы будем публиковать любые изменения в настоящей Политике конфиденциальности на этой странице, поэтому мы рекомендуем вам регулярно проверять эту страницу. Ваше дальнейшее использование этого веб-сайта после внесения любых изменений в настоящую Политику конфиденциальности будет означать ваше согласие с такими изменениями. Дата вступления в силу: 10 марта 2008 г. Условия использования Добро пожаловать на веб-сайт Американской федерации музыкантов («AFM»). Пожалуйста, внимательно ознакомьтесь с нашими Условиями обслуживания, прежде чем начать использовать сайт. Спасибо. A. Ваше согласие Используя и/или посещая этот Веб-сайт («Веб-сайт AFM» или «Веб-сайт»), вы выражаете свое согласие с (1) этими условиями («Условия предоставления услуг»), (2) Политика конфиденциальности AFM, включенная сюда посредством ссылки, и (3) Принципы сообщества AFM, также включенные сюда посредством ссылки. Хотя мы можем попытаться уведомить вас о значительных изменениях настоящих Условий обслуживания, вам следует периодически просматривать самую последнюю версию. AFM может по своему усмотрению изменить настоящие Условия обслуживания в любое время. Продолжая использовать этот веб-сайт после публикации нами таких изменений, вы соглашаетесь соблюдать настоящие Условия обслуживания с внесенными изменениями. Через наши сайты AFM предоставляет пользователям доступ к разнообразным образовательным ресурсам, включая персонализированный контент. Мы надеемся, что вы найдете наши сайты полезными. Мы оставляем за собой право изменять, приостанавливать или прекращать работу Веб-сайта или любых связанных сайтов или любой их части в любое время и по любой причине без предварительного уведомления. Вы соглашаетесь с тем, что мы не несем ответственности за любое такое изменение, приостановку или прекращение действия. Ваша регистрационная информация, а также другая личная информация, которую вы предоставляете нам о себе на наших сайтах, регулируется нашим Заявлением о конфиденциальности. Нажмите здесь, чтобы прочитать наше Заявление о конфиденциальности. B. Общее использование веб-сайта — разрешения и ограничения Настоящим AFM предоставляет вам разрешение на доступ и использование веб-сайта, как указано в настоящих Условиях обслуживания, при условии, что: 1. Вы не собираете личную информацию. других, включая имена пользователей или адреса электронной почты, с Веб-сайта. C. Учетные записи зарегистрированных пользователей AFM Чтобы получить доступ к некоторым функциям веб-сайта, таким как, например, интерактивные блоги, вы должны стать зарегистрированным пользователем, который также создаст учетную запись пользователя. Как зарегистрированный пользователь, вы соглашаетесь соблюдать следующие условия: D. Использование вами контента на сайте В дополнение к ограничениям, указанным выше, к использованию вами контента на веб-сайте AFM применяются следующие ограничения и условия. 1 Контент на Веб-сайте (кроме вашего Пользовательского контента), включая, помимо прочего, текст, программное обеспечение, сценарии, графику, фотографии, звуки, музыку, видео, интерактивные функции и т. E. Закон об авторском праве в цифровую эпоху Если вы являетесь владельцем авторских прав или его агентом и считаете, что какой-либо Контент AFM или комментарий пользователя нарушает ваши авторские права, вы можете подать уведомление в соответствии с Законом об авторском праве в цифровую эпоху («DMCA»). ), предоставив Агенту по авторским правам AFM следующую информацию в письменном виде (дополнительную информацию см. в 17 U.C. 512(c)(3)): • Идентификация произведения, защищенного авторским правом, которое, как утверждается, было нарушено; • Идентификация материала, который, как утверждается, нарушает авторские права или является предметом правонарушающей деятельности и который должен быть удален или доступ к которому должен быть отключен, а также информация, достаточная для того, чтобы позволить AFM определить местонахождение материала; • Заявление о том, что вы добросовестно полагаете, что использование материала способом, на который подана жалоба, не разрешено владельцем авторских прав, его агентом или законом; • Заявление о том, что информация в уведомлении является точной и под страхом наказания за лжесвидетельство, что вы являетесь или уполномочены действовать от имени владельца исключительного права, которое предположительно было нарушено; • Ваше имя, почтовый адрес, номер телефона и адрес электронной почты; и • Физическая или электронная подпись владельца исключительного права, которое предположительно нарушено, или лица, уполномоченного действовать от имени владельца. Для ясности, агенту по защите авторских прав должны направляться только уведомления DMCA. Пожалуйста, используйте форму обратной связи для любых других отзывов, комментариев, запросов на техническую поддержку или других сообщений с AFM. F. Отказ от гарантийных обязательств ЭТОТ ВЕБ-САЙТ ПРЕДОСТАВЛЯЕТСЯ ВАМ «КАК ЕСТЬ». ВЫ СОГЛАШАЕТЕСЬ С ТЕМ, ЧТО ВЫ ИСПОЛЬЗУЕТЕ ВЕБ-САЙТ AFM НА СВОЙ РИСК. В МАКСИМАЛЬНОЙ СТЕПЕНИ, РАЗРЕШЕННОЙ ЗАКОНОДАТЕЛЬСТВОМ, AFM, А ТАКЖЕ ЕЕ ДОЛЖНОСТНЫЕ ЛИЦА, ДИРЕКТОРЫ, СОТРУДНИКИ И АГЕНТЫ (В совокупности «СТОРОНЫ AFM») ОТКАЗЫВАЮТСЯ ОТ ВСЕХ ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, В СВЯЗИ С ВЕБ-САЙТОМ И ЕГО ИСПОЛЬЗОВАНИЕМ ВАМИ. СТОРОНЫ AFM НЕ МОГУТ И НЕ ГАРАНТИРУЮТ ТОЧНОСТЬ, ПОЛНОТУ, АКТУАЛЬНОСТЬ, НЕНАРУШЕНИЕ ПРАВ, КОММЕРЧЕСКУЮ ПРИГОДНОСТЬ ИЛИ ПРИГОДНОСТЬ ДЛЯ КОНКРЕТНОЙ ЦЕЛИ СОДЕРЖИМОГО САЙТА ИЛИ СОДЕРЖИМОГО ЛЮБЫХ САЙТОВ, СВЯЗАННЫХ С ЭТИМ САЙТОМ. G. Ограничение ответственности НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ СТОРОНЫ AFM НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ПЕРЕД ВАС ИЛИ ЛЮБЫМ ДРУГИМ ЗА ЛЮБОЙ КОСВЕННЫЙ, СЛУЧАЙНЫЙ, ОСОБЫЙ, ШТРАФНЫЕ ИЛИ КОСВЕННЫЕ УБЫТКИ, СВЯЗАННЫЕ С ЭТИМ ВЕБ-САЙТОМ, ПРЕДСКАЗУЕМЫЕ ИЛИ НЕОБХОДИМЫЕ. ВКЛЮЧАЯ ЛЮБОЙ УЩЕРБ В РЕЗУЛЬТАТЕ ЛЮБЫХ (I) ОШИБОК, ОШИБОК ИЛИ НЕТОЧНОСТЕЙ СОДЕРЖАНИЯ, (II) ЛИЧНЫХ ТРАВМ ИЛИ УЩЕРБА ИМУЩЕСТВА ЛЮБОГО ПРИРОДА, В РЕЗУЛЬТАТЕ ВАШЕГО ДОСТУПА К НАШЕМУ ВЕБ-САЙТУ И ИСПОЛЬЗОВАНИЯ его, (III) НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИЛИ ИСПОЛЬЗОВАНИЕ НАШИХ ЗАЩИЩЕННЫХ СЕРВЕРОВ И/ИЛИ ЛЮБОЙ ЛИЧНОЙ ИНФОРМАЦИИ И/ИЛИ ФИНАНСОВОЙ ИНФОРМАЦИИ, ХРАНЯЩЕЙСЯ НА НИХ, (IV) ПРЕРЫВАНИЕ ИЛИ ПРЕРЫВАНИЕ ПЕРЕДАЧИ НА НАШ ВЕБ-САЙТ ИЛИ С НАШЕГО ВЕБ-САЙТА, (V) ОШИБКИ, ВИРУСЫ, ТРОЯНСКИЕ КОНИ ИЛИ Т. H. Способность принять Условия обслуживания Вы подтверждаете, что вам больше 18 лет, вы являетесь эмансипированным несовершеннолетним, или у вас есть законное согласие родителя или опекуна, и вы полностью дееспособны и компетентны для принятия условий, условия, обязательства, подтверждения, заявления и гарантии, изложенные в настоящих Условиях обслуживания, а также соблюдать и соблюдать настоящие Условия обслуживания. В любом случае вы подтверждаете, что вам исполнилось 13 лет, поскольку веб-сайт AFM не предназначен для детей младше 13 лет. I. Разное Настоящие Условия использования регулируются внутренним материальным законодательством штата Вашингтон, округ Колумбия, без учета его принципов коллизионного права. Любые претензии или споры между вами и AFM, возникающие полностью или частично на веб-сайте AFM, разрешаются исключительно судом компетентной юрисдикции, расположенным в Вашингтоне, округ Колумбия.

Политика конфиденциальности и условия обслуживания

Когда вы посещаете сайт таким образом, мы автоматически получаем от вас информацию о названии вашего интернет-провайдера, браузере и типе компьютера, который вы используете, а также о веб-сайте, который направил вас к нам. Кроме того, мы используем «сеансовые» файлы cookie, чтобы идентифицировать вас, когда вы находитесь на Веб-сайте, если файлы cookie включены на вашем компьютере. Этот файл cookie сеанса прекращает свое действие после того, как вы закончите использование веб-сайта и закроете браузер.

Когда вы посещаете сайт таким образом, мы автоматически получаем от вас информацию о названии вашего интернет-провайдера, браузере и типе компьютера, который вы используете, а также о веб-сайте, который направил вас к нам. Кроме того, мы используем «сеансовые» файлы cookie, чтобы идентифицировать вас, когда вы находитесь на Веб-сайте, если файлы cookie включены на вашем компьютере. Этот файл cookie сеанса прекращает свое действие после того, как вы закончите использование веб-сайта и закроете браузер.

Использование функций сообщества на Сайте осуществляется на ваш страх и риск.

Использование функций сообщества на Сайте осуществляется на ваш страх и риск. На наших страницах для пожертвований отображается знак безопасности Verisign Secure Site Seal, чтобы вы могли убедиться, что наш веб-сайт является подлинным и что все транзакции защищены шифрованием SSL. Если вы делаете пожертвование, информация о кредитной карте, которую вы предоставляете во время пожертвования, используется только для обработки вашего пожертвования и не будет использоваться для каких-либо других целей.

На наших страницах для пожертвований отображается знак безопасности Verisign Secure Site Seal, чтобы вы могли убедиться, что наш веб-сайт является подлинным и что все транзакции защищены шифрованием SSL. Если вы делаете пожертвование, информация о кредитной карте, которую вы предоставляете во время пожертвования, используется только для обработки вашего пожертвования и не будет использоваться для каких-либо других целей.

От нас может потребоваться раскрытие информации о пользователе в соответствии с законными запросами, такими как повестки в суд или судебные постановления, или в соответствии с действующим законодательством. Если мы получим повестку в суд с запросом информации о вас и если вы предоставили нам свой адрес электронной почты, мы попытаемся уведомить вас о повестке на указанный вами адрес электронной почты. Кроме того, мы можем делиться учетной записью или другой информацией, когда мы считаем, что это необходимо для соблюдения закона, для защиты наших интересов или собственности, для предотвращения мошенничества или других незаконных действий, совершаемых через Веб-сайт или с использованием нашего имени, для предотвращения телесных повреждений, для для обеспечения соблюдения нашего Пользовательского соглашения или для защиты прав, собственности или безопасности посетителей нашего сайта, наших членов, общественности или нашего союза. В том маловероятном случае, если мы объединимся с другим юридическим лицом, информация о наших посетителях будет среди переданных активов.

Кроме того, мы можем делиться учетной записью или другой информацией, когда мы считаем, что это необходимо для соблюдения закона, для защиты наших интересов или собственности, для предотвращения мошенничества или других незаконных действий, совершаемых через Веб-сайт или с использованием нашего имени, для предотвращения телесных повреждений, для для обеспечения соблюдения нашего Пользовательского соглашения или для защиты прав, собственности или безопасности посетителей нашего сайта, наших членов, общественности или нашего союза. В том маловероятном случае, если мы объединимся с другим юридическим лицом, информация о наших посетителях будет среди переданных активов.

Если вы не согласны с какими-либо из этих условий, Политики конфиденциальности или Принципов сообщества, вы не имеете права использовать веб-сайт AFM.

Если вы не согласны с какими-либо из этих условий, Политики конфиденциальности или Принципов сообщества, вы не имеете права использовать веб-сайт AFM.

2. Вы не используете Веб-сайт в коммерческих целях без предварительного письменного разрешения AFM. Вы соглашаетесь не передавать или иным образом не предоставлять любую нежелательную рекламу, рекламную информацию, массовую рассылку электронной почты или другие предложения. Вы соглашаетесь не запрашивать в коммерческих целях каких-либо пользователей Веб-сайта в отношении их Пользовательских комментариев.

3. Вы не используете и не запускаете какие-либо автоматизированные системы, включая, помимо прочего, «роботов», «пауков» или «офлайн-ридеров», которые получают доступ к Веб-сайту таким образом, что отправляет больше сообщений с запросами на серверы AFM в заданном период времени, чем человек может разумно произвести за тот же период с помощью обычного онлайн-браузера. Несмотря на вышеизложенное, AFM предоставляет операторам общедоступных поисковых систем разрешение на использование поисковых роботов для копирования материалов с сайта с единственной целью и исключительно в объеме, необходимом для создания общедоступных поисковых индексов материалов, но не кешей или архивов таких материалов. материалы. AFM оставляет за собой право отменить эти исключения как в целом, так и в отдельных случаях.

4. Вы не передаете или иным образом не предоставляете какой-либо контент, содержащий какие-либо «вирусы», «черви», «троянские кони» или любой другой компьютерный код, файл или программу, предназначенные для прерывания, уничтожения или ограничения функциональности любого компьютерное программное или аппаратное обеспечение или телекоммуникационное оборудование./444373.jpeg)

5. Вы не изменяете и не модифицируете какую-либо часть Веб-сайта.

6. Вы не должны обходить, отключать или иным образом вмешиваться в функции безопасности Веб-сайта или наших сайтов или серверов (или сетей, подключенных к нашему Веб-сайту).

7. Вы не преследуете, не угрожаете, не смущаете и не причиняете беспокойства, нежелательного внимания или дискомфорта физическому или юридическому лицу на Веб-сайте или его коммуникационных системах или через них.

8. Вы не передаете или иным образом не предоставляете на Веб-сайте или через него любой контент, который является незаконным, вредным, угрожающим, оскорбительным, преследующим, клеветническим, вульгарным, непристойным, ненавистным или неприемлемым по расовому, этническому или иному признаку, как единолично определено по АФМ.

9. AFM оставляет за собой право изменять или прекращать работу любого аспекта Веб-сайта в любое время, по любой причине и без предварительного уведомления.

10. AFM оставляет за собой право приостановить или прекратить доступ пользователя к Веб-сайту без предварительного уведомления и по собственному усмотрению AFM.

11. Этот список разрешений и ограничений, наряду с другими терминами, обсуждаемыми ниже, не является полным, а служит лишь иллюстрацией. Мы оставляем за собой право по нашему единоличному и окончательному решению определить, нарушает ли ваше поведение требования к поведению на Веб-сайте.

1. При создании или изменении учетной записи вы должны предоставить точную, актуальную и полную информацию. Мы оставляем за собой право запретить использование любого имени пользователя, которое мы считаем оскорбительным или неуместным. Вы будете нести ответственность за сохранение конфиденциальности вашего пароля и за все действия лиц, осуществляющих доступ к Веб-сайту через любое имя пользователя/пароль, назначенное вам. Вы должны немедленно уведомить AFM о любом нарушении безопасности или несанкционированном использовании вашей учетной записи. Вы никогда не можете использовать чужую учетную запись без разрешения.

Вы должны немедленно уведомить AFM о любом нарушении безопасности или несанкционированном использовании вашей учетной записи. Вы никогда не можете использовать чужую учетную запись без разрешения.

2. Как Зарегистрированный пользователь вы можете оставлять комментарии к различным блогам AFM или другим материалам (совместно именуемым «Пользовательский контент») на Веб-сайте. AFM оставляет за собой право, но не берет на себя обязательств, удалять, перемещать, сокращать или редактировать такой Пользовательский контент по любой причине и без предварительного уведомления. AFM также оставляет за собой право приостановить или прекратить доступ Зарегистрированного пользователя к размещению Пользовательского контента.

3. Вы несете единоличную ответственность за свой Пользовательский контент и последствия его размещения или публикации. Вы подтверждаете, заявляете и/или гарантируете, что: вы владеете или имеете необходимые лицензии, права, согласия и разрешения на использование и разрешаете AFM использовать все патенты, товарные знаки, коммерческую тайну, авторские права или другие права собственности в отношении весь Пользовательский контент, который вы отправляете, чтобы включить и использовать такой Пользовательский контент в порядке, предусмотренном Веб-сайтом и настоящими Условиями обслуживания.

4. Вы сохраняете все права собственности на свой Пользовательский контент. Однако, отправляя Пользовательский контент в AFM, вы тем самым предоставляете AFM всемирную, неисключительную, безвозмездную, сублицензируемую, бессрочную и передаваемую лицензию на использование, воспроизведение, хранение, распространение, подготовку производных работ и отображение вашего Пользовательского контента ( и ваше имя пользователя) на любом носителе в связи с деятельностью и операциями AFM, ее аффилированных лиц и правопреемников. Настоящим вы также предоставляете каждому пользователю Веб-сайта AFM неисключительную лицензию на доступ к вашему Пользовательскому контенту через Веб-сайт, а также на использование, воспроизведение и распространение такого Пользовательского контента в личных некоммерческих целях такого пользователя. Вы понимаете и соглашаетесь с тем, что AFM может сохранять, воспроизводить, распространять и иным образом использовать для любых целей копии Пользовательского контента, которые были удалены с Веб-сайта. Вышеуказанные лицензии, предоставленные вами, являются бессрочными и безотзывными.

Вышеуказанные лицензии, предоставленные вами, являются бессрочными и безотзывными.

5. AFM не поддерживает, не санкционирует и не ратифицирует какой-либо Пользовательский контент или любое мнение, рекомендацию или совет, выраженные в нем, и AFM прямо отказывается от любой ответственности в связи с Пользовательским контентом. AFM не разрешает деятельность, нарушающую авторские права, и нарушение прав интеллектуальной собственности на своем веб-сайте, и AFM оставляет за собой право, но не берет на себя обязательства, удалять любой контент с веб-сайта, если будет получено уведомление о том, что такой контент нарушает права интеллектуальной собственности другого лица. п. (совместно именуемые «Контент AFM»). ) принадлежит или лицензирована AFM. Аналогичным образом, товарные знаки, знаки обслуживания и логотипы, содержащиеся на Веб-сайте, принадлежат или лицензируются AFM («Знаки AFM»). Если иное не предусмотрено настоящими Условиями обслуживания, Контент AFM и Знаки AFM нельзя загружать, копировать, воспроизводить, распространять, передавать, транслировать, отображать, продавать, лицензировать или иным образом использовать в любых целях без предварительного письменного согласия. АСМ. AFM сохраняет за собой все права, не предоставленные явным образом в отношении Контента AFM и Товарных знаков AFM.

п. (совместно именуемые «Контент AFM»). ) принадлежит или лицензирована AFM. Аналогичным образом, товарные знаки, знаки обслуживания и логотипы, содержащиеся на Веб-сайте, принадлежат или лицензируются AFM («Знаки AFM»). Если иное не предусмотрено настоящими Условиями обслуживания, Контент AFM и Знаки AFM нельзя загружать, копировать, воспроизводить, распространять, передавать, транслировать, отображать, продавать, лицензировать или иным образом использовать в любых целях без предварительного письменного согласия. АСМ. AFM сохраняет за собой все права, не предоставленные явным образом в отношении Контента AFM и Товарных знаков AFM.

2. Веб-сайт доступен только для вашего личного некоммерческого использования. В рамках такого использования вы можете отображать, загружать и/или распечатывать страницы с сайта; вы можете ссылаться на Веб-сайт; и вы можете передавать материалы Веб-сайта другим лицам для личного некоммерческого использования, которое разумно связано с целями Веб-сайта.

3. Вы понимаете, что при использовании веб-сайта AFM вы будете знакомиться с контентом AFM, пользовательским контентом и другим сторонним контентом из различных источников, и что AFM не дает никаких гарантий относительно точности, полезности, безопасности или права на интеллектуальную собственность в отношении такого Контента AFM, Пользовательского контента или другого стороннего контента. Вы также понимаете и признаете, что можете столкнуться с Пользовательским контентом, который является неточным, оскорбительным, непристойным или нежелательным, и вы соглашаетесь отказаться и настоящим отказываетесь от любых законных или справедливых прав или средств правовой защиты, которые у вас есть или могут быть против AFM с уважение к этому.

Вы понимаете, что при использовании веб-сайта AFM вы будете знакомиться с контентом AFM, пользовательским контентом и другим сторонним контентом из различных источников, и что AFM не дает никаких гарантий относительно точности, полезности, безопасности или права на интеллектуальную собственность в отношении такого Контента AFM, Пользовательского контента или другого стороннего контента. Вы также понимаете и признаете, что можете столкнуться с Пользовательским контентом, который является неточным, оскорбительным, непристойным или нежелательным, и вы соглашаетесь отказаться и настоящим отказываетесь от любых законных или справедливых прав или средств правовой защиты, которые у вас есть или могут быть против AFM с уважение к этому.

4. Веб-сайт может содержать ссылки на сторонние веб-сайты, которые не принадлежат и не контролируются AFM. AFM не контролирует и не несет ответственности за содержание, политику конфиденциальности или практику любых сторонних веб-сайтов. Мы рекомендуем вам быть в курсе, когда вы покидаете Веб-сайт, и читать условия и политику конфиденциальности каждого другого веб-сайта, который вы посещаете.

Агент по авторским правам, назначенный AFM для получения уведомлений о заявленном нарушении: [контактная информация здесь]. Вы признаете, что, если вы не соблюдаете все вышеперечисленные требования, ваше уведомление DMCA может быть недействительным. ТАКЖЕ СТОРОНЫ AFM НЕ ГАРАНТИРУЮТ, ЧТО ВЕБ-САЙТ БУДЕТ БЕЗ ОШИБОК ИЛИ ПОСТОЯННО ДОСТУПЕН, ИЛИ ЧТО ВЕБ-САЙТ БЕЗ ВИРУСОВ ИЛИ ДРУГИХ ВРЕДНЫХ КОМПОНЕНТОВ. СТОРОНЫ AFM НЕ ГАРАНТИРУЮТ И НЕ ПРИНИМАЮТ НА СЕБЯ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБОЙ ПРОДУКТ ИЛИ УСЛУГИ, ПРЕДОСТАВЛЯЕМЫЕ, РЕКЛАМИРУЕМЫЕ ИЛИ ПРЕДЛАГАЕМЫЕ ТРЕТЬИМ ЛИЦОМ ЧЕРЕЗ ВЕБ-САЙТ AFM ИЛИ ЛЮБОЙ ВЕБ-САЙТ С ГИПЕРССЫЛКАМИ, ИЛИ ПРЕДСТАВЛЕННЫЕ В ЛЮБОМ БАННЕРЕ ИЛИ ДРУГОЙ РЕКЛАМЕ.

ТАКЖЕ СТОРОНЫ AFM НЕ ГАРАНТИРУЮТ, ЧТО ВЕБ-САЙТ БУДЕТ БЕЗ ОШИБОК ИЛИ ПОСТОЯННО ДОСТУПЕН, ИЛИ ЧТО ВЕБ-САЙТ БЕЗ ВИРУСОВ ИЛИ ДРУГИХ ВРЕДНЫХ КОМПОНЕНТОВ. СТОРОНЫ AFM НЕ ГАРАНТИРУЮТ И НЕ ПРИНИМАЮТ НА СЕБЯ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБОЙ ПРОДУКТ ИЛИ УСЛУГИ, ПРЕДОСТАВЛЯЕМЫЕ, РЕКЛАМИРУЕМЫЕ ИЛИ ПРЕДЛАГАЕМЫЕ ТРЕТЬИМ ЛИЦОМ ЧЕРЕЗ ВЕБ-САЙТ AFM ИЛИ ЛЮБОЙ ВЕБ-САЙТ С ГИПЕРССЫЛКАМИ, ИЛИ ПРЕДСТАВЛЕННЫЕ В ЛЮБОМ БАННЕРЕ ИЛИ ДРУГОЙ РЕКЛАМЕ. П., КОТОРЫЕ МОЖЕТ БЫТЬ ПЕРЕДАНО НА НАШ ВЕБ-САЙТ ИЛИ ЧЕРЕЗ ЕГО ТРЕТЬИМ ЛИЦОМ, И/ИЛИ (VI) ОШИБКИ ИЛИ УПУЩЕНИЯ В ЛЮБОМ СОДЕРЖАНИИ ИЛИ К ЛЮБЫМ ПОТЕРЯМ ИЛИ УЩЕРБАМ ЛЮБОГО РОДА, ПОНЕСЕННЫМ В РЕЗУЛЬТАТЕ ИСПОЛЬЗОВАНИЯ ВАМИ ЛЮБОГО СОДЕРЖИМОГО, РАЗМЕЩЕННОГО, ОТПРАВЛЕННОГО ПО ЭЛЕКТРОННОЙ ПОЧТЕ, ПЕРЕДАВАЕМОГО, ИЛИ ДОСТУПНЫ ИНЫМ ОБРАЗОМ E ЧЕРЕЗ ВЕБ-САЙТ AFM, НА ОСНОВЕ ГАРАНТИИ, КОНТРАКТА, ДЕЛИКТА ИЛИ ЛЮБОЙ ДРУГОЙ ЮРИДИЧЕСКОЙ ТЕОРИИ, И НЕЗАВИСИМО ОТ СВЕДЕНИЯ AFM О ВОЗМОЖНОСТИ ТАКОГО УЩЕРБА. ВЫ ОСОБЕННО ПОДТВЕРЖДАЕТЕ, ЧТО СТОРОНЫ AFM НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ЗА ПОЛЬЗОВАТЕЛЬСКИЙ КОНТЕНТ ИЛИ КЛЕВЕТЧИВОЕ, ОСКОРБИТЕЛЬНОЕ ИЛИ НЕЗАКОННОЕ ПОВЕДЕНИЕ ТРЕТЬИХ ЛИЦ, И ЧТО РИСК ВРЕДА ИЛИ УЩЕРБА ОТ ВЫШЕИЗЛОЖЕННОГО ПОЛНОСТЬЮ ЛЕЖИТ НА ВАС. ЗАКОНЫ НЕКОТОРЫХ ШТАТОВ НЕ ДОПУСКАЮТ ОГРАНИЧЕНИЙ ПОДРАЗУМЕВАЕМЫХ ГАРАНТИЙ, ИСКЛЮЧЕНИЙ ИЛИ ОГРАНИЧЕНИЙ ОПРЕДЕЛЕННЫХ УБЫТКОВ. В СТЕПЕНИ, В КОТОРОЙ ЭТИ ЗАКОНЫ ПРИМЕНЯЮТСЯ К ВАМ, НЕКОТОРЫЕ ИЗ ПОЛОЖЕНИЙ, ИЗЛОЖЕННЫХ В НАСТОЯЩЕМ СОГЛАШЕНИИ, МОГУТ НЕ ПРИМЕНЯТЬСЯ. ВЫ СОГЛАШАЕТЕСЬ ОБЕЗВРЕЖИВАТЬ СТОРОНЫ AFM В ОТНОШЕНИИ ЛЮБЫХ ПРЕТЕНЗИЙ ЛЮБОГО ХАРАКТЕРА, ВОЗНИКАЮЩИХ ИЗ ВАШЕГО ИСПОЛЬЗОВАНИЯ И ДОСТУПА К ВЕБ-САЙТУ AFM ИЛИ НАРУШЕНИЯ ВАМИ ЛЮБЫХ ИЗ НАСТОЯЩИХ УСЛОВИЙ ОБСЛУЖИВАНИЯ.

П., КОТОРЫЕ МОЖЕТ БЫТЬ ПЕРЕДАНО НА НАШ ВЕБ-САЙТ ИЛИ ЧЕРЕЗ ЕГО ТРЕТЬИМ ЛИЦОМ, И/ИЛИ (VI) ОШИБКИ ИЛИ УПУЩЕНИЯ В ЛЮБОМ СОДЕРЖАНИИ ИЛИ К ЛЮБЫМ ПОТЕРЯМ ИЛИ УЩЕРБАМ ЛЮБОГО РОДА, ПОНЕСЕННЫМ В РЕЗУЛЬТАТЕ ИСПОЛЬЗОВАНИЯ ВАМИ ЛЮБОГО СОДЕРЖИМОГО, РАЗМЕЩЕННОГО, ОТПРАВЛЕННОГО ПО ЭЛЕКТРОННОЙ ПОЧТЕ, ПЕРЕДАВАЕМОГО, ИЛИ ДОСТУПНЫ ИНЫМ ОБРАЗОМ E ЧЕРЕЗ ВЕБ-САЙТ AFM, НА ОСНОВЕ ГАРАНТИИ, КОНТРАКТА, ДЕЛИКТА ИЛИ ЛЮБОЙ ДРУГОЙ ЮРИДИЧЕСКОЙ ТЕОРИИ, И НЕЗАВИСИМО ОТ СВЕДЕНИЯ AFM О ВОЗМОЖНОСТИ ТАКОГО УЩЕРБА. ВЫ ОСОБЕННО ПОДТВЕРЖДАЕТЕ, ЧТО СТОРОНЫ AFM НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ЗА ПОЛЬЗОВАТЕЛЬСКИЙ КОНТЕНТ ИЛИ КЛЕВЕТЧИВОЕ, ОСКОРБИТЕЛЬНОЕ ИЛИ НЕЗАКОННОЕ ПОВЕДЕНИЕ ТРЕТЬИХ ЛИЦ, И ЧТО РИСК ВРЕДА ИЛИ УЩЕРБА ОТ ВЫШЕИЗЛОЖЕННОГО ПОЛНОСТЬЮ ЛЕЖИТ НА ВАС. ЗАКОНЫ НЕКОТОРЫХ ШТАТОВ НЕ ДОПУСКАЮТ ОГРАНИЧЕНИЙ ПОДРАЗУМЕВАЕМЫХ ГАРАНТИЙ, ИСКЛЮЧЕНИЙ ИЛИ ОГРАНИЧЕНИЙ ОПРЕДЕЛЕННЫХ УБЫТКОВ. В СТЕПЕНИ, В КОТОРОЙ ЭТИ ЗАКОНЫ ПРИМЕНЯЮТСЯ К ВАМ, НЕКОТОРЫЕ ИЗ ПОЛОЖЕНИЙ, ИЗЛОЖЕННЫХ В НАСТОЯЩЕМ СОГЛАШЕНИИ, МОГУТ НЕ ПРИМЕНЯТЬСЯ. ВЫ СОГЛАШАЕТЕСЬ ОБЕЗВРЕЖИВАТЬ СТОРОНЫ AFM В ОТНОШЕНИИ ЛЮБЫХ ПРЕТЕНЗИЙ ЛЮБОГО ХАРАКТЕРА, ВОЗНИКАЮЩИХ ИЗ ВАШЕГО ИСПОЛЬЗОВАНИЯ И ДОСТУПА К ВЕБ-САЙТУ AFM ИЛИ НАРУШЕНИЯ ВАМИ ЛЮБЫХ ИЗ НАСТОЯЩИХ УСЛОВИЙ ОБСЛУЖИВАНИЯ. ЭТО ОБЯЗАТЕЛЬСТВО ПО ВОЗМЕЩЕНИЮ ВОЗМЕЩЕНИЯ ОСТАЕТСЯ В СИЛУ НАСТОЯЩИХ УСЛОВИЙ ОБСЛУЖИВАНИЯ И ИСПОЛЬЗОВАНИЯ ВАМИ ВЕБ-САЙТА AFM.